单点登录实践和总结

- 关键词:基本理论 – 单点登录 – 原理和实现

一、什么是SSQ?

一句话就是:一处登录,处处穿梭!

淘宝&天猫、京东和谷歌的单点登录机制:他们都是通过跨域设置cookie来实现的,其中淘宝和京东通过JSONP设置,谷歌通过重定向方式设置。

同名SSO(x.com)、跨域SSO(x.com/y.com)

二、基本理论知识背景

1.单系统登录机制

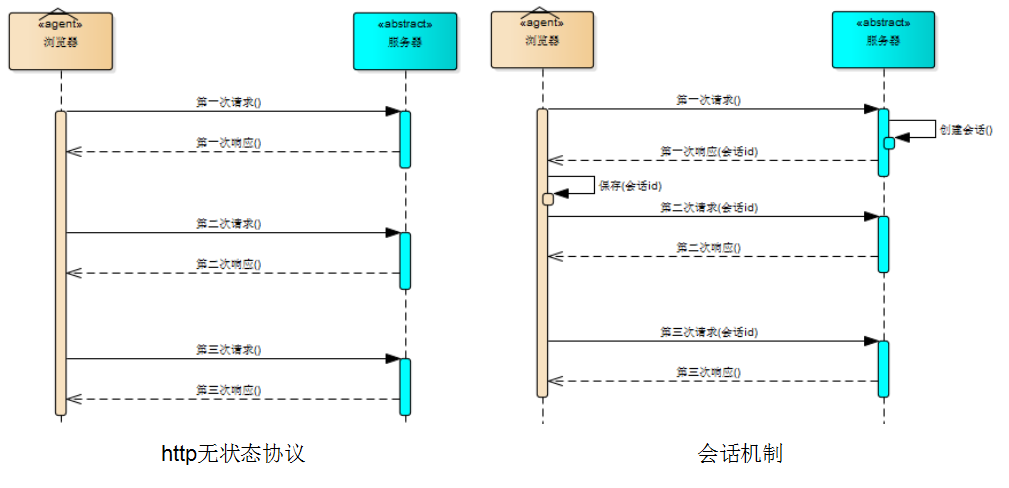

(1)Http无状态协议:

意味着,任何用户都能通过浏览器访问服务器资源,如果想保护服务器的某些资源,必须限制浏览器请求;要限制浏览器请求,必须鉴别浏览器请求,响应合法请求,忽略非法请求;要鉴别浏览器请求,必须清楚浏览器请求状态。

(2)会话机制:

浏览器第一次请求服务器,服务器创建一个会话,并将会话的id作为响应的一部分发送给浏览器,浏览器存储会话id,并在后续的请求中带上会话id,服务器取得请求中的会话id就知道是不是同一个用户了。

http无状态协议和会话机制

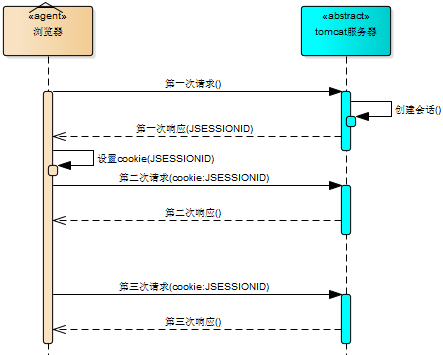

(3)服务器在内存中保存会话对象,浏览器通过请求参数和cookie保存会话ID:

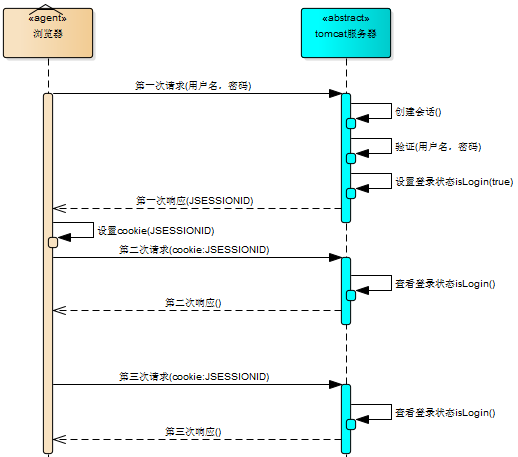

(4)登录状态:

浏览器第一次请求服务器,服务器拿到用户名和密码去数据库比对。正确的话说明当前持有这个会话的用户是合法用户,应该将这个会话标记为“已授权”或者“已登录”之类的状态,既然是会话的状态,自然要保存在会话对象中,tomcat在会话对象中设置登录状态如下:

//设置

HttpSession session = request.getSession();

session.setAttribute("isLogin", true);

//查看

HttpSession session = request.getSession();

session.getAttribute("isLogin");

2.多系统登录机制

对于多系统而言,用户访问系统的整个应用群与访问单个系统是一样的,登录/注销只要一次就够了。

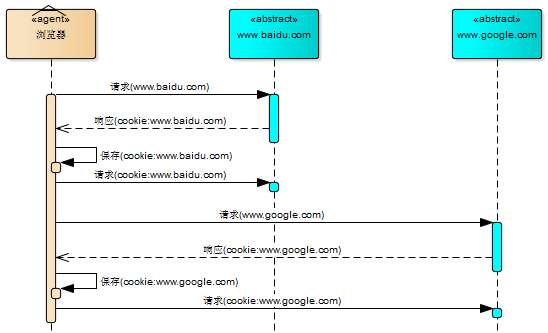

但是,Cookie是有限制的,浏览器发送http请求时会自动携带与该域匹配的cookie,而不是所有cookie。

不同的域名下Cookie携带的信息不同

早期采用共享Cookie的方式,但是存在众多局限:

(1)应用群域名得统一

(2)各系统使用的技术要统一

(3)Cookie本身不安全

故引入单点登录SSO。

三、SSQ原理

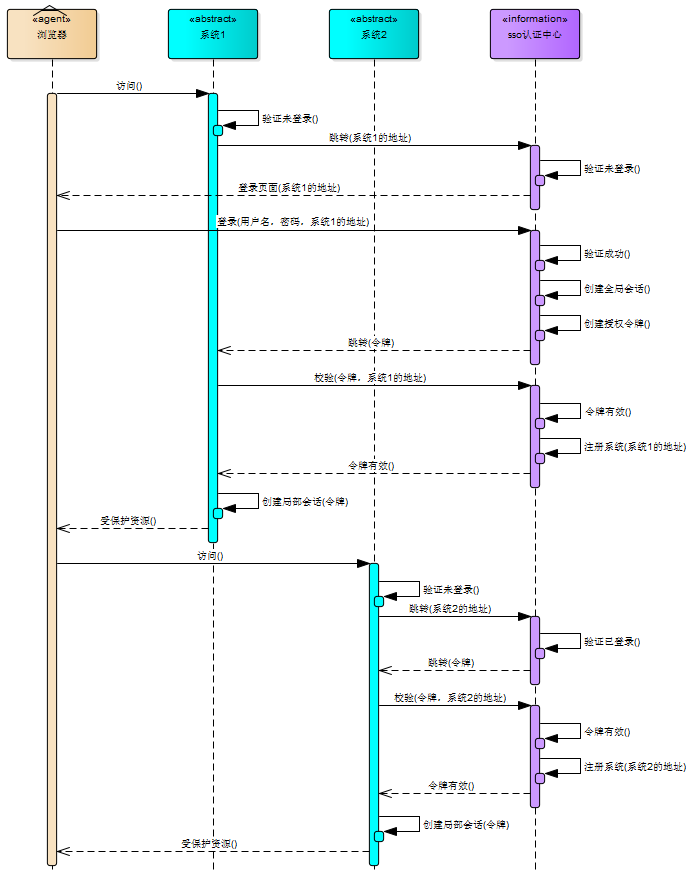

SS0需要一个独立的认证中心,只有认证中心能接受用户的用户名、密码等安全信息。

其他系统不提供登录入口,只接受认证中心的间接授权。间接授权通过令牌实现,SSO认证中心验证用户的用户名密码没问题,创建授权令牌,在接下来的跳转过程中,授权令牌作为参数发送给各个子系统,子系统拿到令牌,即得到了授权,可以借此创建局部会话,局部会话登录方式与单系统的登录方式相同。

登录

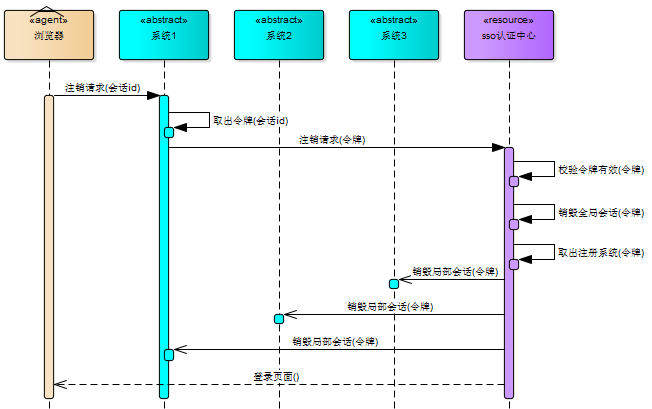

注销

四、SSQ实现

1.SSO-CLIENT

(1)拦截子系统未登录用户请求,跳转至sso认证中心

(2)接收并存储sso认证中心发送的令牌

(3)与sso-server通信,校验令牌的有效性

verify()方法使用httpClient实现,这里仅简略介绍,httpClient详细使用方法请参考官方文档。

HttpPost httpPost = new HttpPost("sso-server-verify-url-with-token");

HttpResponse httpResponse = httpClient.execute(httpPost);

(4)建立局部会话

(5)拦截用户注销请求,向sso认证中心发送注销请求

(6)接收sso认证中心发出的注销请求,销毁局部会话

2.SSO-SERVER

(1)验证用户的登录信息

(2)创建全局会话

(3)创建授权令牌

(4)与sso-client通信发送令牌

(5)校验sso-client令牌有效性

(6)系统注册

(7)接收sso-client注销请求,注销所有会话

3.实现过程详解

(1)sso-client拦截未登录请求

java拦截请求的方式有servlet、filter、listener三种方式,我们采用filter。在sso-client中新建LoginFilter.java类并实现Filter接口,在doFilter()方法中加入对未登录用户的拦截:

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain) throws IOException, ServletException {

HttpServletRequest req = (HttpServletRequest) request;

HttpServletResponse res = (HttpServletResponse) response;

HttpSession session = req.getSession();

if (session.getAttribute("isLogin")) {

chain.doFilter(request, response);

return;

}

//跳转至sso认证中心

res.sendRedirect("sso-server-url-with-system-url");

}

(2)sso-server拦截未登录请求

拦截从sso-client跳转至sso认证中心的未登录请求,跳转至登录页面,这个过程与sso-client完全一样

(3)sso-server验证用户登录信息

用户在登录页面输入用户名密码,请求登录,sso认证中心校验用户信息,校验成功,将会话状态标记为“已登录”:

@RequestMapping("/login")

public String login(String username, String password, HttpServletRequest req) {

this.checkLoginInfo(username, password);

req.getSession().setAttribute("isLogin", true);

return "success";

}

(4)sso-server创建授权令牌

授权令牌是一串随机字符,以什么样的方式生成都没有关系,只要不重复、不易伪造即可,下面是一个例子

String token = UUID.randomUUID().toString();

(5)sso-client取得令牌并校验

sso认证中心登录后,跳转回子系统并附上令牌,子系统(sso-client)取得令牌,然后去sso认证中心校验,在LoginFilter.java的doFilter()中添加几行:

// 请求附带token参数

String token = req.getParameter("token");

if (token != null) {

// 去sso认证中心校验token

boolean verifyResult = this.verify("sso-server-verify-url", token);

if (!verifyResult) {

res.sendRedirect("sso-server-url");

return;

}

chain.doFilter(request, response);

}

verify()方法使用httpClient实现,这里仅简略介绍,httpClient详细使用方法请参考官方文档:

HttpPost httpPost = new HttpPost("sso-server-verify-url-with-token");

HttpResponse httpResponse = httpClient.execute(httpPost);

(6)sso-server接收并处理校验令牌请求

用户在sso认证中心登录成功后,sso-server创建授权令牌并存储该令牌,所以,sso-server对令牌的校验就是去查找这个令牌是否存在以及是否过期,令牌校验成功后sso-server将发送校验请求的系统注册到sso认证中心(就是存储起来的意思)。

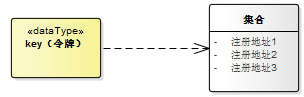

令牌与注册系统地址通常存储在key-value数据库(如redis)中,redis可以为key设置有效时间也就是令牌的有效期。redis运行在内存中,速度非常快,正好sso-server不需要持久化任何数据。

令牌与注册系统地址可以用下图描述的结构存储在redis中,可能你会问,为什么要存储这些系统的地址?如果不存储,注销的时候就麻烦了,用户向sso认证中心提交注销请求,sso认证中心注销全局会话,但不知道哪些系统用此全局会话建立了自己的局部会话,也不知道要向哪些子系统发送注销请求注销局部会话。

(7)sso-client校验令牌成功创建局部会话

令牌校验成功后,sso-client将当前局部会话标记为“已登录”,修改LoginFilter.java,添加几行:

if (verifyResult) {

session.setAttribute("isLogin", true);

}

sso-client还需将当前会话id与令牌绑定,表示这个会话的登录状态与令牌相关,此关系可以用java的hashmap保存,保存的数据用来处理sso认证中心发来的注销请求。

(8)注销过程

用户向子系统发送带有“logout”参数的请求(注销请求),sso-client拦截器拦截该请求,向sso认证中心发起注销请求。

String logout = req.getParameter("logout");

if (logout != null) {

this.ssoServer.logout(token);

}

sso认证中心也用同样的方式识别出sso-client的请求是注销请求(带有“logout”参数),sso认证中心注销全局会话。

@RequestMapping("/logout")

public String logout(HttpServletRequest req) {

HttpSession session = req.getSession();

if (session != null) {

session.invalidate();//触发LogoutListener

}

return "redirect:/";

}

sso认证中心有一个全局会话的监听器,一旦全局会话注销,将通知所有注册系统注销。

public class LogoutListener implements HttpSessionListener {

@Override

public void sessionCreated(HttpSessionEvent event) {}

@Override

public void sessionDestroyed(HttpSessionEvent event) {

//通过httpClient向所有注册系统发送注销请求

}

}